计算机网络的信息安全体系结构

1引言

随着网络经济和信息时代的发展,计算机网络已经成为 一个无处不有、无所不用的工具。经济、文化、军事和社会 活动将会越来越强烈地依赖于计算机网络。计算机网络中信 息的安全性和网络的可靠性成为世界各国共同关注的焦点。 计算机网络中的信息安全体系结构是从整体角度考虑,为解 决计算机网络中的信息安全问题提供理论依据。

2 信息安全体系结构提出的背景

计算机网络的出现,实现了处于不同物理位置的终端 间的信息共享。这是计算机网络被广泛使用的原因。也正 是因为计算机网络的这一特点,在为各国带来发展机遇的 同时,也必将带来巨大的安全威胁。

计算机网络的安全威胁主要存在于以下几个方面:

(1)网络的共享性:资源共享是建立计算机网络的基本 目的之一,但是这也为系统安全的攻击者利用共享的资源 进行破坏活动提供了机会。(2)网络的开放性:网络中 用户很容易浏览到一个企业、单位,以及个人的敏感性信 息。受害用户甚至自己的敏感性信息已被人盗用却全然不 知。(3)系统的复杂性:计算机网络系统的复杂性使得 网络的安全管理更加困难。(4)边界的不确定性:网络 的可扩展性同时也必然导致了网络边界的不确定性。网络 资源共享访问时的网络安全边界被破坏,导致对网络安全 构成严重的威胁。(5)路径的不确定性:从用户宿主机 到另一个宿主机可能存在多条路径。一份报文在从发送节 点达到目标节点之前可能要经过若干个中间节点。所以起 点节点和目标节点的安全保密性能并不能保证中间节点的 可靠性。(6)信息的高度聚集性:当信息分离的小块出 现时,信息的价值往往不大。只有将大量相关信息聚集在 一起时,方可显示出其重要价值。网络中聚集了大量的信 息,特别是Internet中,它们很容易遭到分析性攻击。由 于以上的安全威胁存在,计算机网络中信息的安全问题就 显得尤为突出。为解决计算机网络中信息的安全存储和传输 问题,建立一个完善的信息安全模型是十分必要的。

3 WPDRRC信息安全体系结构

随着信息技术的发展与应用,信息安全的内涵在不断的 延伸,从最初的信息保密性发展到信息的完整性、可用性、 可控性和不可否认性,进而又发展为“攻(攻击)、防(防 范)、测(检测)、控(控制)、管(管理)、评(评 估)”等多方面的基础理论和实施技术。

传统的信息安全技术都集中在系统本身的加固和防护 上,如采用安全级别高的操作系统与数据库,在网络的出口 处配置防火墙,在信息传输和存储方面采用加密技术,使用 集中的身份认证产品等。传统的信息系统安全模型是针对单 机系统环境而制定的,对网络环境安全并不能很好描述,并 且对动态的安全威胁、系统的脆弱性没有应对措施,传统的 安全模型是静态安全模型。但随着网络的深入发展,它已无 法完全适应动态变化的互联网安全问题。

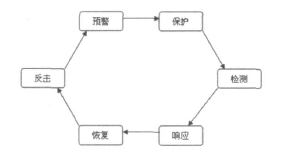

信息安全结构体系是一个动态的、基于时间变化的概 念,为确保网络与信息系统的抗攻击性能,保证信息的完整 性、可用性、可控性和不可否认性,信息安全体系提供这样 一种思路:结合不同的安全保护因素,例如防病毒软件、防 火墙和安全漏洞检测工具,来创建一个比单一防护有效得的 多的综合的保护屏障。多层、安全互动的安全防护成倍地增 加了黑客攻击的成本和难度,从而大大减少了他们对网络系 统的攻击。信息安全结构体系从技术上讲,其完整的模型可 以用下图描述:

这个模型被称作WPDRRC体系结构,每个字母代表一个 环节,他们具体为预警(W),保护(P),检测(D),响应 (R),恢复(R),反击(C)。这六个环节是由时间关系具有动 态反馈的关系。

(1) 预警:预警是实施信息安全体系的依据,对整个 网络安全防护性能给出科学、准确的分析评估。

(2) 保护:保护是用于提高安全性能,抵抗入侵的主 动防御手段,通过建立一种机制来检查、再检查系统的安 全设置,评估整个网络的风险和弱点,确保每层是相互配 合而不是相互抵触地工作,检测与政策相违背的情况,确 保与整体安全政策保持一致。使用扫描工具及时发现问题 并进行修补,使用防火墙、VPN、PKI等技术和措施来提高 网络抵抗黑客入侵的能力。

(3) 检测:攻击检测是保证及时发现攻击行为,为及 时响应提供可能的关键环节,使用基于网络和基于主机的 IDS,并对检测系统实施隐蔽技术,以防止黑客发现防护手 段进而破坏监测系统,以及时发现攻击行为,为响应赢得 时间。采用与防火墙互联互动、互动互防的技术手段,形 成一个整体策略,而不是单一的部分。设立安全监控中 心,掌握整个网络的安全运行状态,是防止入侵的关键环 节。

(4) 响应:在发现入侵行为后,为及时切断入侵、抵 抗攻击者的进一步破坏行动,作出及时准确的响应是必须 的。使用实时响应阻断系统、攻击源跟踪系统、取证系统 和必要的反击系统来确保响应的准确、有效和及时,预防 同类事件的再发生并为捕获攻击者提供可能,为抵抗黑客 入侵提供有效的保障。

(5) 恢复:恢复是防范体系的又一个环节,无论防范 多严密,都很难确保万无一失,使用完善的备份机制确保 内容的可恢复,借助自动恢复系统、快速恢复系统来控制 和修复破坏,将损失降至最低。

(6) 反击:所谓反击,就是利用高技术工具,提供犯 罪分子犯罪的线索、犯罪依据,依法侦查犯罪分子处理犯 罪案件,要求形成取证能力和打击手段,依法打击犯罪和 网络恐怖主义分子。国际上已经发展起一个像法医学一样 的,有人翻译成计算机取证的学科。在数字化的环境中 间,拿到证据是比较困难的。因此需要发展相应的取证、 证据保全、举证、起诉、打击这样的技术,要发展相应的 媒体修复、媒体恢复、数据检查、完整性分析、系统分 析、密码分析破译、追踪等技术工具。

4 加入人为因素的信息安全体系结构

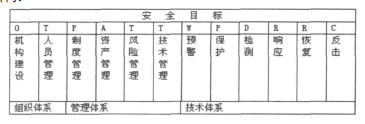

由于在IT领域,一个产业的雏形总是以技术人员为主 体来构建,因此不可避免地会出现极度重视底层技术的现 象,其表现就是以功能单纯、追求纵向性能的产品为代 表,整个产品覆盖范围被限制在信息安全体系框架中的技 术体系部分,却很大程度上忽略了其重要组成部分一一组 织体系和管理体系。因此,提出加入了人为因素的完整的 信息安全体系结构有其现实意义。

下面的图简明的表示出了上面提到的完整的安全体系 结构:

信息安全建设的核心应该以人(组织体系)为本,以 管理体系作为保障,以技术体系作为支撑。单纯技术体系 的建设不能给企业带来安全水平的真正提高,只有根据企 业的自身情况,对组织、管理、技术三个体系进行均衡调 配,才能享受到信息安全建设的丰硕成果。

5 结束语

本文介绍了目前被广泛应用的一种信息安全体系结 构,目的在于从整体上理清信息安全系统的各个环节,为 建立高效的信息安全系统提供理论依据。

上一篇:计算机网络安全防护技术探究

下一篇:计算机网络课程实验教学研究